构筑防线 多维度组合策略提升软件安全,应对破解挑战

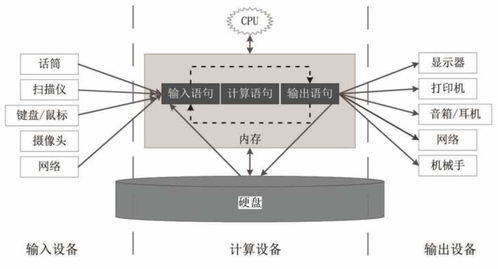

在数字化的浪潮中,软件已成为现代社会的核心基础设施。一个不容忽视的现实是:理论上,任何软件都可能存在漏洞并面临被逆向工程、破解或滥用的风险。从商业软件的密钥破解到开源软件的恶意篡改,安全威胁无处不在。这并非意味着开发者只能束手无策。恰恰相反,通过实施一套系统化、多层次的“组合拳”安全策略,软件开发者和企业可以显著提高攻击门槛,有效保护知识产权、用户数据和系统完整性,将风险控制在可接受的范围。本文将围绕网络与信息安全软件开发的核心理念,探讨如何构建纵深防御体系。

第一拳:安全始于设计——将安全嵌入开发生命周期

安全不应是事后补救,而应是贯穿软件整个生命周期(SDLC)的DNA。这要求从需求分析、架构设计阶段就引入安全考量。

- 威胁建模:在项目初期,系统性地识别资产、分析威胁(如篡改、逆向、信息泄露)、评估漏洞并制定应对措施。STRIDE等模型是实用工具。

- 最小权限原则:确保软件及其组件只拥有完成其功能所必需的最小权限,限制潜在攻击面。

- 安全架构设计:采用模块化、隔离的设计(如沙箱),确保单一组件的妥协不会导致整个系统沦陷。

第二拳:夯实代码基础——安全编码与静态分析

大部分漏洞源于代码层面的缺陷。

- 安全编码规范:遵循OWASP Top 10、CWE/SANS Top 25等权威指南,对缓冲区溢出、SQL注入、跨站脚本(XSS)等常见漏洞进行针对性防范。使用内存安全的语言(如Rust)或安全函数库是有效手段。

- 代码审查与静态分析(SAST):通过人工同行评审和自动化SAST工具,在代码提交阶段及早发现潜在安全问题。

- 依赖项管理:严格管理第三方库和组件,持续监控已知漏洞(如利用SCA工具),并及时更新或修补。

第三拳:运行时防护与动态检测——主动防御体系

软件在部署和运行阶段需要持续保护。

- 混淆与加密:对核心代码、算法和敏感数据进行混淆、加壳或加密,增加逆向工程和静态分析的难度。但需注意,这并非绝对安全,而是提高成本的策略。

- 完整性校验:实现运行时对代码、关键文件和内存的完整性检查(如校验和、数字签名),防止被篡改或注入恶意代码。

- 反调试与反篡改:集成检测调试器、模拟器、内存修改等异常运行环境的技术,触发预设的防御响应(如终止运行、清除数据)。

- 动态应用安全测试(DAST)与RASP:通过DAST模拟攻击测试运行中的应用,并考虑部署运行时应用自我保护(RASP)技术,从内部监控和阻断攻击。

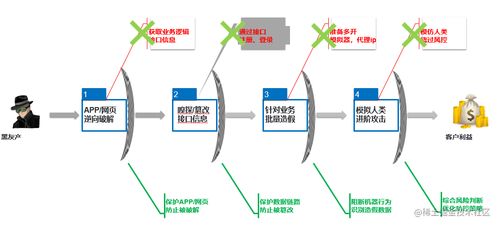

第四拳:强化网络与通信安全——守护数据通道

对于网络应用,数据在传输和交互过程中的安全至关重要。

- 强加密通信:强制使用TLS/SSL等强加密协议(如TLS 1.3),并正确配置,禁用弱算法和旧协议。

- 安全的API设计:对API实施严格的身份认证(如OAuth 2.0、JWT)、授权、输入验证、速率限制和审计日志。

- 网络层防护:利用防火墙、入侵检测/防御系统(IDS/IPS)以及Web应用防火墙(WAF)来过滤恶意流量。

第五拳:持续监控、响应与更新——安全闭环管理

安全是一个持续的过程,而非一劳永逸的状态。

- 安全监控与日志审计:建立集中式日志管理系统,收集并分析应用、系统和安全日志,以便及时发现异常行为和安全事件。

- 漏洞管理与应急响应:建立漏洞披露与响应流程(PSIRT),对报告的漏洞快速评估、修复并发布安全更新。保持软件和依赖项的及时更新。

- 用户教育与授权管理:实施强身份验证(如多因素认证MFA),并对用户进行安全意识教育,防止社会工程学攻击。采用灵活的访问控制策略。

###

“所有的软件都能被破解”这一论断,强调的是安全的相对性和动态性。绝对的安全虽不存在,但通过上述“组合拳”——将安全设计(Shift Left)与运行时防护(Defend Right)相结合,构建从代码到网络、从开发到运营的纵深防御体系,开发者可以极大地提高攻击者的成本和难度,从而在动态对抗中赢得主动。在网络与信息安全软件开发的道路上,持续的风险评估、安全投资与技术创新,是守护数字资产、赢得用户信任的不二法门。

如若转载,请注明出处:http://www.drylauv.com/product/39.html

更新时间:2026-02-27 14:00:14